Descripción:

Wapiti permite auditar la seguridad de aplicaciones web, realiza exploraciones de "caja negra", es decir, no estudia el código fuente de la aplicación, sino que analiza las páginas web de la aplicación web desplegada buscando secuencias de comandos y formularios donde puede inyectar datos.

Una vez que obtiene esta lista, Wapiti actúa como un fuzzer, inyectando payloads para ver si un script es vulnerable.

Puede detectar las siguientes vulnerabilidades:

+ Database Injection (PHP/ASP/JSP SQL Injections and XPath Injections)

+ Cross Site Scripting (XSS) reflected and permanent

+ File disclosure detection (local and remote include, require, fopen,

readfile...)

+ Command Execution detection (eval(), system(), passtru()...)

+ XXE (Xml eXternal Entity) injection

+ CRLF Injection

+ Search for potentially dangerous files on the server (thanks to the Nikto db)

+ Bypass of weak htaccess configurations

+ Search for copies (backup) of scripts on the server

Características:

+ Genera reportes de vulnerabilidad en varios formatos (HTML, XML, JSON, TXT ...)

+ Puede suspender y reanudar una exploración o un ataque

+ Puede darle colores en el terminal para resaltar las vulnerabilidades

+ Diferentes niveles de verbosidad

+ Manera rápida y fácil de activar / desactivar los módulos de ataque

+ Añadir un payload puede ser tan fácil como añadir una línea a un archivo de texto

Requisitos:

+ Python >=2.6

+ python-requests >=v1.2.3 ( http://docs.python-requests.org/en/latest/ )

+ BeautifulSoup ( http://www.crummy.com/software/BeautifulSoup/ )

+ python-xml

Para más información aquí tienes el link del proyecto en github: https://github.com/IFGHou/wapiti

PoC:

Descargamos Wapiti (En caso de Kali Linux viene por defecto)

$ git clone https://github.com/IFGHou/wapiti

$ cd wapiti

$ sudo setup.py install

$ cd bin

$ python wapiti [URL]

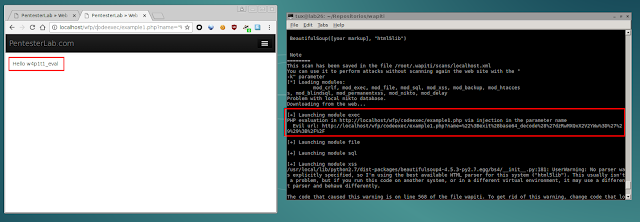

Ejemplo1: Code Injection

Como máquina de pruebas he usado Web for Pentester I, puedes encontrar la descarga completamente gratis aquí: https://pentesterlab.com/exercises/web_for_pentester

![Rompiendo Máquinas Virtuales #1 | hackfest2016: Quaoar [Muy fácil][ESPAÑOL] Rompiendo Máquinas Virtuales #1 | hackfest2016: Quaoar [Muy fácil][ESPAÑOL]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEi7ALSMBKVujNAWx3OITknsupotRoLmtnfwy5dZfIWByhZQqr8wlXao_LV8E5MJb2S7Zjnzcvf0_ShsY3EyloFo6LIGRbUowckzZniggzuCgn3ImlhJj3qDrWN4CtBTjcuU2BDXlECRmn9S/s72-c/RompiendoMaquinasVirtuales1_2.png)

0 comentarios: